6/3 マルレク「暗号技術の現在」の講演資料です。

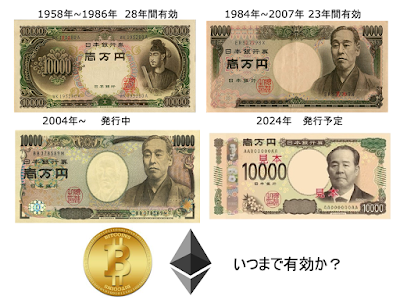

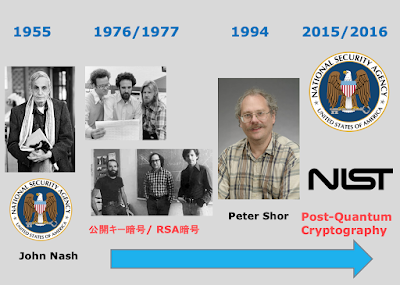

6/3 マルレク「暗号技術の現在」の講演資料です。ご利用ください。 http://bit.ly/30YB8gP お申し込みは、次のサイトからお願いします。残席わずかです。 https://qcrypt.peatix.com/ -------------------------------- 「暗号技術の現在」 はじめにから -------------------------------- 暗号には「秘密」がつきものであった。1955年、数学者のJohn Nashは、 NSAに対して「鍵の計算に指数関数的時間のかかる」方法を使えば、「誰にも破れない暗号を簡単に作れるようになる」という手紙を送っている。1970年代の初めには、イギリスの情報機関GCHQの科学者たちが、今日の公開キー暗号と同じものを作り上げていた。それはNSAも知っていた。ただ、それらは全て「機密」とされ、世に知られることはなかった。 なぜ、「機密」にされたかといえば、securityの問題は、第一義的に”National Security”の問題だからということなのだが、なぜそうした技術が、広く実用化されなかったという点に関して言えば、別の問題があったことに気づく。それは、当時のコンピュータには、少なくとも経済的には、こうした複雑な計算を実行する計算能力が十分ではなかったのである。 現在の暗号化技術の基本が出来上がるのは、1976/1977年のことである。その技術の真価は、80年代のコンピュータのコンシューマライゼーション(PC-AT, Windows, …)を経て、90年代半ばのインターネットのグローバルな拡大、経済活動のグローバル・ネットワーク化、個人のネットワークへの登場を通じて、全面的に開花する。この技術なしでは、今日のネットワークの成功はなかったろう。 このことは、同時に、暗号化技術が、もはや、もっぱら ”National Security”のみにかかわる技術ではなくなったことを意味する。今では、誰もが暗号化技術を必要とし、誰もがそれを、オープンな「標準技術」として利用できる。それは、大きな変化である。 暗号化技術は、その時代で利用可能なコンピュータの計算能力、その時代で利用可能な通信基盤に大きく依存している。それは歴史的に変化するものだと僕は考え